En estos videos ( son dos partes ) se ve muy claramente como funciona el protocolo TCP/IP de manera amena y animada:

Parte 1: Ir a la parte 1

Parte 2: Ir a la parte 2

Esta animación está en Inglés y se entiene fácilmente pero de todas formas sin saber Inglés también puede comprenderse ya que es muy ilustrativo y explicativo.

lunes, 13 de diciembre de 2010

viernes, 3 de diciembre de 2010

Comandos interesantes del tema 5 del libro.

Comandos interesantes del tema 5 del libro.

- ping

- netstat

- route

- arp

- tracert

( todos estos comandos se introducen en una ventana MS-DOS, para ello vamos a Inicio/ejecutar/cmd)

Ping

Este comando se vale de dos mensajes específicos: ECHO_REQUEST ECHO_REPLY y sirve para comprobar que existe comunicación entre nuestro host y el host de destino cuya ip hemos puesto en el comando. También se puede introducir una URL en vez de una ip, por ejemplo ping www.bbc.com

Netstat

A la hora del envío de datos, nuestro host hará uso de una tabla interna de enrutamiento para resolver la dirección a la que tiene que enviarlo o si tuviera que enviarlo a la puerta de enlace. Se puede ver el estado de est tabla mediante en comando netstat. También podemos introducir netstat -nr y así obtendremos la garantia de que las direcciones no saldrán en notación punto decimal.

En esta tabla tenemos información sobre: destino de red, máscara de red, puerta de acceso, interfaz y métrica

Route

En este caso teclearemos route print, y veremos la misma información que con el comando netstat, pero la gran ventaja de rpute es que podemos añadir o borrar entradas en la tabla de rutas de un sistema. Estas entradas que hemos introducido o borrado con route, no persisten al reiniciar el sistema.

Para introducir:

route add (dirección ip) mask ( mascara de subred) (puerta de enlace) metric (métrica) if (interfaz)

Para borrar:

route delete ( dirección ip)

Arp

Cada host tiene en la memoria caché de su adaptador de res una tabla de equivalencia entre direcciones MAC y direcciones IP, que se puede ver a través del comando arp -a

A la hora de enviar datos, el host se dirige a esta tabla y convierte la dirección ip de destino en dirección MAC y asi será como se envié por el adaptador de red.

También podemos crear entradas en esta tabla, para ello introduciremos:

arp -s (direccion ip) (direccion MAC )

Y para borrar haremos uso de este comando:

arp -d (direccion ip) (direccion MAC )

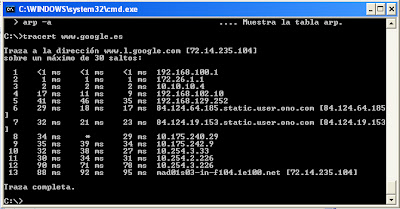

Tracert

Para este comando introduciremos tracert, este comando engloba todas las funcionalidades de los comandos que hemos visto anteriormente, pero su característica principal es que nos da informacion en directo de el camino que esta siguiendo nuestro paquete de datos de nuestro host al host de destino. podemos introducir, por ejemplo tracert www.mcgraw-hill.com y veremos que caminos sigue nuestro paquete de datos y veremos si en algún punto se pierde o no puede continuar y se bloquea. Este bloqueo puede ser porque el lugar donde ha llegado este saturado de tráfico o no este funcionando, podemos intentarlo pasados unos minutos.

Este comando envía paquetes UDP y muestra el nombre de cada peurta de enlace y su dirección IP, también se indica el tiempo que tardan en llegar.

Este comando es mu util para resolver problemas de enrutamiento entre redes porque según en que salto se haya quedado bloqueado podemos deducir donde esta el problema:

- Si se bloquea en el primer salto, el problema esta en la puerta de enlace de nuestra red.

- Si se bloquea entre el 2 y el 4 el problema lo tenemos con nuestro proveedor de internet

- Si se bloquea en pasos intermedios puede ser debido a congestion de otras redes, lo intentaremos después.

- si se bloquea en el salto 21 el problema esta en el servidor de la pagina web a la que pretendemos acceder.

Si vemos un asterisco (*) es que no ha llegado o se ha perdido nuestro paquete.

En este tracert he elegido como destino www.google.es

domingo, 28 de noviembre de 2010

Un video sobre Wi-Fi

Este video nos explica de una manera muy general que es Wi-Fi y donde se aplica principalmente, se ven muchas imágenes y es muy ameno:

Ir al video

Ir al video

miércoles, 24 de noviembre de 2010

Práctica nº9

Diseño de una red WLAN IEEE 802.1 con arquitectura de infraestructura ( pag 76 y 79 )

1- Configurar 5 ordenadores wíreless con los adaptadores USB para su uso en modo infraestructura.

Para este punto veremos la práctica anterior ( la número 8 ) y la seguiremos exactamente igual hasta el punto 2 inclusive. Después lo que haremos será ir a inicio/mis sitios de red/ver conexiones de red y veremos una que se llama conexiones de red inalámbricas, esa será nuestra conexión, hacemos un click sobre ella y en el menú de la izquierda hacemos click sobre " Ver redes inalámbricas disponibles ". En nuestro caso seleccionaremos default:

Este proceso lo haremos con cada uno de los 5 ordenadores que tenemos que conectar de forma inalámbrica.

2- Configurar el AP siguiendo las instrucciones del propio equipo.

Para esta configuración, lo que haremos será conectar el AP a la red de alimentación y conectar un cable de datos del AP al PC o en nuestro caso del AP a un switch y del switch a nuestro PC. Después de esto iremos a nuestro navegador web, en nuestro caso Mozilla firefox y escribiremos lo siguiente:

http://192.168.0.254

Esta es la ip por defecto del AP y para entrar en él debemos escribirla. Una vez dentro veremos una pantalla como esta:

En esta pantalla podemos ver la ip, la mascara de subred, la dirección MAC, las MAC que están conectadas, etc. Realizamos los cambios de SSID y de contraseña de la red oportunos y tenemos nuestra red LAN perfectamente operativa y si vamos a nuestro ordenador vemos que podemos compartir archivos sin problemas.

Aqui también podemos seleccionar algunas MAC para que solo puedan conectarse esas o para solo restringirle el acceso a esas. Esto se hace en la pestaña Security Seleccionando la opción:

-Only Allow these MAC for connecting ( para solo dejar algunas )

-Only Reject these MAC for conecting ( para solo restringir algunas )

Aqui también podemos seleccionar algunas MAC para que solo puedan conectarse esas o para solo restringirle el acceso a esas. Esto se hace en la pestaña Security Seleccionando la opción:

-Only Allow these MAC for connecting ( para solo dejar algunas )

-Only Reject these MAC for conecting ( para solo restringir algunas )

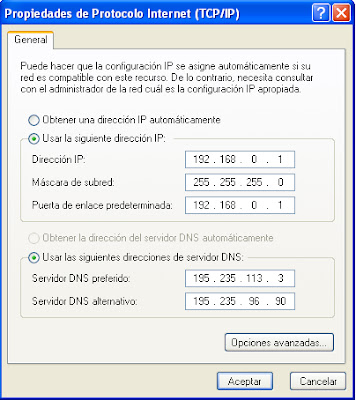

3-Configurar 2 ordenadores cableados.

Para esta configuracion necesitaremos un cable de datos RJ-45, conectamos ambos ordenadores al Switch y vamos a Inicio/mis sitios de red/ver conexiones de red encontramos "Conexión de área local " hacemos click derecho/propiedades y vamos a protocolo internet y damos en propiedades. Ahi tenemos dos opciones, la primera es decirle que obtenga la dirección IP automaticamente y la otra es escribir una IP que no sea igual a otra que utilice otro PC y en la puerta de enlace poner 192.168.100.11 .

Despues escribimos http://192.168.0.254 en nuestro navegador web y vemos que tenemos acceso al AP

4-Conectar a un switch los dos ordenadores cableados y el AP

Hemos conectado los dos Pc cableados por el cable y el AP al switch, los 5 pc's inalámbricos se conectarána l switch a través del AP. También hemos conectado internet al switch

5- Comprobar conexiones entre todos los DTE ( 7, 5 wireless 2 cableados )

Hemos comprobado que efectivamente tenemos conexión entre todos los DTE comprobando con más insistencia las conexiones cableado/cableado, cableado/inalámbrico y inalámbrico/inalámbrico. Para ello al principio utilizamos el comando ping, para ello vamos a Inicio/ejecutar y escribimos: cmd

En la pantalla que nos sale escribimos ping(espacio) IP del otro ordenador y vemos que funciona con todos los demas pc's. Al conectar también internet al switch vemos que tenemos internet en todos los ordenadores poniendo obtener automaticamente la IP en cada conexion de cada ordenador.

6- Dibuja un esquema del sistema completo

Podemos ver, a modo de esquema esta imágen:

viernes, 19 de noviembre de 2010

Práctica nª8

Enlazar dos ordenadores ( estaciones móviles ) mediante el adaptador DWL-G122 wireless GUSB de D-Link, siguiendo la arquitectura Ad-hoc.

1. Leer detenidamente el caso práctico 3 del libro en la página 79.

Hemos leido detenidamente el caso práctico número 3 y hemos sacado en claro los pasos que tenemos que realizar.

2. Leer detenidamente el proceso a seguir en el cd-rom que acompaña al adaptador

El manual de instalación rápida de D-Link del adaptador nos indica que introduzcamos el CD-ROM que se adjunta pero sin tener conectado el USB.

Hacemos click en el primer botón, Install Drivers y dejamos que el programa instale como cualquier instalación típica, hasta que lleguemos al punto en que nos da a elegir entre introducir manualmente en SSID o usar el asistente WPS. Llegados a este punto, salimos de la instalación.

3.Configurar el sistema siguiendo las pautas establecidas

Una vez hemos salido de la instalación en el punto anteriormente citado, iremos a inicio/panel de control/conexiones de red y una vez alli veremos conexiones de red inalámbricas o algo similar ( según sistema operativo). Hacemos segundo click en él y seleccionamos propiedades. Dentro de la ventana que nos sale nos vamos a la segunda pestaña, que se llama Redes inalámbricas:

En la parte donde pone redes preferidas, le damos a Agregar... y nos llevará a la siguiente pantalla:

En nuestro caso, hemos seleccionado como nombre de red ( SSID ): WLANTELEMATICA, hemos optado por WEP como método para el cifrado de los datos, y , es muy importante seleccionar el último punto, " Ésta es una red equipo a equipo ( ad hoc , no se utilizan puntos de acceso inalámbrico", ya que si no lo seleccionamos, intentará buscar un AP y no funcionará.

Una vez hemos configurado lo anteriormente mencionado, volvemos a propiedades de conexiones de red inalámbricas, pero en este caso iremos a la primera pestaña, que se llama General, ahí haremos click sobre protocolo internet (TCP/IP) y le damos a propiedades, y obtendremos esta pantalla:

Los datos introducidos en cada uno de los apartados son los que el libro nos indicaba, menos la dirección IP, que la hemos puesto pensando en los ordenadores que ibamos a conectar, en mi caso particular es: 192.168.0.1 , el siguiente sería igual pero el último número un 2 y así sucesivamente. Una vez hemos terminado todos estos pasos, la red ya la tenemos creada, lo que queda ahora es conectarnos a ella.

4.Comprobar la conexión y compartir de archivos.

Para este apartado, vamos a inicio/panel de control/conexiones de red y nos saldrá conexiones de red inalámbrica como una conexión, pero no estará conectado, hacemos un solo click sobre el icono, y en los accesos que nos aparecen a la izquierda de la ventan de windows, saldrán algunos nuevos, el que nos interesa es " Ver redes inalámbricas disponibles" y nos saldrá esta ventana:

En esta ventana veremos las redes inalámbricas disponibles en la zona y también veremos la que acabamos de crear, WLANTELEMATICA, hacemos click encima y le damos a conectar ( en la captura vemos desconectar porque cuando se tomó la captura ya estabamos conectados).

Tardará un poco hasta conectarse y sabremos que ya esta conectado porque nos pondra Conectado al lado del nombre como vemos en la captura anterior. Ya estamos conectados, ahora antes que nada vamos a comprobar que el firewall está desconectado, para ello vamos a inicio/panel de control/firewall y comprobamos que esta desactivado.

Una vez hemos hecho esto vamos a incio/ejecutar y escribimos cmd, esto iniciará el símbolo del sistema ( MS-DOS), escribiremos ping(espacio)IP del otro pc, en mi caso sería ping 192.168.0.2 ya que esta IP es la IP del otro Pc, le damos a INTRO y vemos como efectivamente hay conexión:

También hemos probado a transferir ficheros, para ello, metemos algunos ficheros dentro de una carpeta, segundo click en ella y compartir. Veremos como desde el otro ordenador podemos acceder a ellos en inicio/mis sitios de red. También vemos que si dejamos conectado internet en el otro ordenador y en el nuestro lo quitamos podemos acceder a internet sin problemas a través del otro ordenador.

lunes, 15 de noviembre de 2010

Estándar 802.11

El estándar IEEE 802.11 define el uso de los dos niveles inferiores de la arquitectura OSI (capas física y de enlace de datos), especificando sus normas de funcionamiento en una WLAN. Los protocolos de la rama 802.x definen la tecnología de redes de área local y redes de área metropolitana.

Existen muchos protocolos de este estándar, que son: 802.11 legacy, 802.11 a-k, 802.11n,p,r,s,v,w,y.

Hoy en dia los productos suelen ser de la especificación b, n ó g

El estándar 802.11n hace uso simultáneo de ambas bandas, 2,4 Ghz y 5,4 Ghz

En esta imagen vemos que la especificacion 'n' es mas moderna y proporciona muchisima más velocidad ( Hasta 300 Mbps) que la g ( 54 Mbps) y la b (11 Mbps).

Y en esta otra imágen vemos algunos periféricos que podemos coenctar perfectamente a una red Wi-Fi:

Existen muchos protocolos de este estándar, que son: 802.11 legacy, 802.11 a-k, 802.11n,p,r,s,v,w,y.

Hoy en dia los productos suelen ser de la especificación b, n ó g

El estándar 802.11n hace uso simultáneo de ambas bandas, 2,4 Ghz y 5,4 Ghz

En esta imagen vemos que la especificacion 'n' es mas moderna y proporciona muchisima más velocidad ( Hasta 300 Mbps) que la g ( 54 Mbps) y la b (11 Mbps).

Y en esta otra imágen vemos algunos periféricos que podemos coenctar perfectamente a una red Wi-Fi:

domingo, 14 de noviembre de 2010

Topología Token ring.

Ir al video

Este video nos muestra como funciona la topologia Token ring desde un punto de vista esquemática, se ayuda de un simulador. Vemos como la información tiene un sentido de transmisión y hasta que no llega al destino nadie más puede utilizarlo.

Este video nos muestra como funciona la topologia Token ring desde un punto de vista esquemática, se ayuda de un simulador. Vemos como la información tiene un sentido de transmisión y hasta que no llega al destino nadie más puede utilizarlo.

viernes, 12 de noviembre de 2010

Práctica nº7

Comunicación de dos Pc’s a través de la tarjeta de red instalado en cada uno de ellos.

Realizar un latiguillo cruzado con cable UTP categoría 5 siguiendo el proceso dado en el libro ( pág. 70-72) ( capa 1 )

Nosotros no hemos realizado el latiguillo, hemos tomado uno que ya estaba hecho y mediante el comprobador de cable hemos comprobado que el pineado esta correctamente y nos valía perfectamente para nuestro propósito.

Encontrar las características de la tarjeta red que utiliza cada ordenador: velocidad, número MAC o dirección física fabricante. ( capa 2)

El nombre de la tarjeta de red es: Marvell Yukon 88E8053 PCI-E Gigabit Ethernet Controller, pero en la página del fabricante no viene información sobre velocidad. Para ver el número MAC, vamos al símbolo del sistema ( Inicio/ejecutar/cmd) y escribimos ipconfig/all.

Vemos que la dirección física es: 00-16-E6-4D-34-99

Vemos que la dirección física es: 00-16-E6-4D-34-99

Escribir las direcciones IP adecuadas en cada ordenador, siguiendo las pautas dadas por el libro. ( capa 3 )

Vamos a Panel de control/Ver conexiones de red y seleccionamos la conexion de area local ( es en la que pone el nombre de nuestra tarjeta de red ) y vamos a propiedades. Una vez dentro veremos una pantalla como esta:

Cabe destacar en el libro nos indica que veremos tres pestañas, general, autenticación y opciones avanzadas, pero en nuestro ordenador no vemos la pestaña de autenticación, aunque para esta práctica no es necesaria esa pestaña.

En esta pantalla podemos cambiar el protocolo, para ello, deseleccionamos la casilla de Protocolo Internet ( TCP / IP ) y le damos luego a instalar..., esto nos llevará a una pantalla en la que elegiremos entre Cliente Servicio y Protocolo, nosotros elegiremos protocolo y hacemos click en Agregar y seleccionamos el que queramos de los tres que vienen.

En esta pantalla hacemos click en Protocolo Internet ( TCP / IP ) y le damos a propiedades, nos mandará a esta pantalla:

En este caso, para este ordenador he seleccionado la dirección IP 192.168.0.1 y mi compañero puso la IP 192.168.0.2 , la máscara de subred se pone automaticamente al poner la IP

Conectar el cable fabricado entre los dos ordenadores a enlazar en red.Comprobar si se activa el LED verde indicativo de funcionar a nivel enlace.

Hemos conectado el cable a los dos ordenadores y vemos que se encienden dos LED's en cada uno, uno naranja y otro rojo, no hay ningun LED verde.

Hemos conectado el cable a los dos ordenadores y vemos que se encienden dos LED's en cada uno, uno naranja y otro rojo, no hay ningun LED verde.

Comprobar mediante el uso del comando PING si existe comunicación a nivel 3.

Comprobamos que efectivamente con el comando ping(espacio)IP del otro ordenador vemos que se envian y llegan correctamente 4 paquetes de datos de 32 bytes:

Comprobamos que efectivamente con el comando ping(espacio)IP del otro ordenador vemos que se envian y llegan correctamente 4 paquetes de datos de 32 bytes:

Comprobar si se comparten archivos entre los dos ordenadores en red.

Hemos comprobado que también se pueden transferir archivos, metemos algunos archivos en una carpeta y le damos segundo click, compartir, una vez hecho, desde el otro PC vamos a mis sitios de red y vemos el recurso compartido, podemos acceder perfectamente a el y copiar los archivos, vemos que si anteriormente teniamos una LAN vemos también los otros recursos pero no podemos acceder a ellos, solo a los que tiene el otro ordenador al que estamos conectados.

Hemos comprobado que también se pueden transferir archivos, metemos algunos archivos en una carpeta y le damos segundo click, compartir, una vez hecho, desde el otro PC vamos a mis sitios de red y vemos el recurso compartido, podemos acceder perfectamente a el y copiar los archivos, vemos que si anteriormente teniamos una LAN vemos también los otros recursos pero no podemos acceder a ellos, solo a los que tiene el otro ordenador al que estamos conectados.

Dejar escrito en el blog personal el proceso seguido, las dificultades encontradas, las comprobaciones realizadas, etc y si funcionó o no correctamente.

La dificultad principal era que los firewall estaban activos e impedían la transferencia de paquetes con el comando ping, nos dimos cuenta y lo desactivamos y vimos que ya funcionaba correctamente.

La dificultad principal era que los firewall estaban activos e impedían la transferencia de paquetes con el comando ping, nos dimos cuenta y lo desactivamos y vimos que ya funcionaba correctamente.

miércoles, 10 de noviembre de 2010

Transmisión en CSMA/CD

En este video vemos una animacion en stop-motion de como se lleva a cabo este tipo de transmisión.

Ir al video

Ir al video

lunes, 8 de noviembre de 2010

Diferencia entre Hub y Switch.

Al Switch se le denomina puente multipuerto, así como el hub se denomina repetidor multipuerto.

La diferencia entre el hub y el switch es que los switches toman decisiones basándose en las direcciones MAC y los hubs no toman ninguna decisión.

Como los switches son capaces de tomar decisiones, así hacen que la LAN sea mucho más eficiente. Los switches hacen esto "conmutando" datos sólo desde el puerto al cual está conectado el host correspondiente. A diferencia de esto, el hub envía datos a través de todos los puertos de modo que todos los hosts deban ver y procesar (aceptar o rechazar) todos los datos. Esto hace que la LAN sea mas lenta.

A primera vista los switches parecen a menudo similares a los hubs. Tanto los hubs como los switches tienen varios puertos de conexión (pueden ser de 8, 12, 24 o 48, o conectando 2 de 24 en serie), dado que una de sus funciones es la concentración de conectividad (permitir que varios dispositivos se conecten a un punto de la red).

La diferencia entre un hub y un switch está dada por lo que sucede dentro de cada dispositivo.

El propósito del switch es concentrar la conectividad, haciendo que la transmisión de datos sea más eficiente. Por el momento, piense en el switch como un elemento que puede combinar la conectividad de un hub con la regulación de tráfico de un puente en cada puerto. El switch conmuta paquetes desde los puertos (las interfaces) de entrada hacia los puertos de salida, suministrando a cada puerto el ancho de banda total.

Básicamente un Switch es un administrador inteligente del ancho de banda.

La diferencia entre el hub y el switch es que los switches toman decisiones basándose en las direcciones MAC y los hubs no toman ninguna decisión.

Como los switches son capaces de tomar decisiones, así hacen que la LAN sea mucho más eficiente. Los switches hacen esto "conmutando" datos sólo desde el puerto al cual está conectado el host correspondiente. A diferencia de esto, el hub envía datos a través de todos los puertos de modo que todos los hosts deban ver y procesar (aceptar o rechazar) todos los datos. Esto hace que la LAN sea mas lenta.

A primera vista los switches parecen a menudo similares a los hubs. Tanto los hubs como los switches tienen varios puertos de conexión (pueden ser de 8, 12, 24 o 48, o conectando 2 de 24 en serie), dado que una de sus funciones es la concentración de conectividad (permitir que varios dispositivos se conecten a un punto de la red).

La diferencia entre un hub y un switch está dada por lo que sucede dentro de cada dispositivo.

El propósito del switch es concentrar la conectividad, haciendo que la transmisión de datos sea más eficiente. Por el momento, piense en el switch como un elemento que puede combinar la conectividad de un hub con la regulación de tráfico de un puente en cada puerto. El switch conmuta paquetes desde los puertos (las interfaces) de entrada hacia los puertos de salida, suministrando a cada puerto el ancho de banda total.

Básicamente un Switch es un administrador inteligente del ancho de banda.

miércoles, 3 de noviembre de 2010

Práctica nº6

Comunicar dos ordenadores a través de sus puertos USB con un cable puente de datos USB especial

1Leer el manual de funcionamiento para comprender el ejercicio compelto a realizar

Hemos leido el manual, y nos indica dos softwares, uno para conectar un pc con windows Vista a otro con Xp o windows Vista, que no es nuestro caso y el otro para coenctar dos pc's con XP. Hemos elegido el segundo que se llama PCLinq y hemos optado por la opción Ansi ( también se puede elegir la Unicode). Ambos son estándares de codificación de caracteres.

2Cargar el software adecuado en cada ordenador ( disco Cd que acompaña al cable )

Hemos cargado el software PCLinq y daba error al leer una de las librerias dinámicas por lo que optamos por instalar también el otro, aunque a priori no hacia falta. Vimos que el error se solucionaba y continuamos con la práctica

3Conectar el cable especial USB 2.0 copy and network cable de CONCEPTRONIC.

Conectamos el cable e iniciamos el software PCLinq Ansi en ambos equipos y vemos esta pantalla:

Vemos que en lado izquierdo del software está nuestro equipo, el T204-7 y en el otro lado, el derecho está el otro equipo, el T204-4.

4Comprobar la comunicación y el envio de archivos a traves del cable

Realizar la comunicación es muy simple. Basta con buscar el archivo que queremos enviar en nuestro lado y despueés seleccionar la ruta donde queremos guardar el archivo en el otro PC, arrastramos el fichero, lo carga y ya está enviado, al otro Pc le sale ya el archivo en la carpeta que seleccionamos y lo tiene en su disco duro.

Vemos que es bidireccional porque realizamos el proceso contrario, y podiamos recebir archivos sin problemas.

martes, 2 de noviembre de 2010

Práctica nº5

1 Comunicar dos o mas ordenadores utilizando el puerto USB y conexión bluetooth inalambrica, metodo a seguir:

Automaticamente nos muestra los dispositivos Bluetooth disponibles a nuestro alcance, seleccionamos el que queramos y le damos al botón de transferencia de archivos, el software carga el archivo a enviar y el otro usuario recibe una notificacion de que se le quiere enviar datos, él acepta y la comunicación se realiza.

1Leer el manual de funcionamiento

2Cargar el software en cada ordenador con el CD

3Comprobar la conexión inalambrica, la transferencia de ficheros y su maxima distancia de funcionamiento

2Cargar el software en cada ordenador con el CD

3Comprobar la conexión inalambrica, la transferencia de ficheros y su maxima distancia de funcionamiento

Hemos leido el manual de funcionamiento y nos indica que instalemos el software que se llama BlueSoleil.

Despues de instalar este software, nos vamos al icono que nos aparece en la barra de herramientas y le damos segundo boton, vista clásica para acceder a esta pantalla

Despues de instalar este software, nos vamos al icono que nos aparece en la barra de herramientas y le damos segundo boton, vista clásica para acceder a esta pantalla

Automaticamente nos muestra los dispositivos Bluetooth disponibles a nuestro alcance, seleccionamos el que queramos y le damos al botón de transferencia de archivos, el software carga el archivo a enviar y el otro usuario recibe una notificacion de que se le quiere enviar datos, él acepta y la comunicación se realiza.

Hemos visto que el alcance se ve claramente mermado con paredes de por medio, pero aún asi tiene un alcance de unos 40m y entre una planta y otra, libre de obstaculos el fabricante nos indica que tiene 200 m de alcance

miércoles, 27 de octubre de 2010

Práctica nº4

Se trata de comunicar dos ordenadores a distancia con hyperterminal con acceso telefónico y módem. A falta de linea telefónica y módem, comunicaremos dos ordenadores mediante interfaz RS-232 y la aplicación hyperterminal

1-En cada uno de los dos pc’s a comunicar, activar el software del sistema operativo windows XP. Inicio/programas/accesorios/comunicaciones/hyperterminal.

Efectivamente seguimos esa ruta y llegamos hasta la pantalla principal de Hyperterminal, después de indicarle al software que no lo queremos como programa predeterminado de Telnet. Después de este paso obtendremos esta pantalla, que es la pantalla de nueva conexión:

Nosotros hemos llamado T204-33 a nuestra conexión.

2-Uno de los ordenadores sera programado como Host y el otro como invitado

En este programa no da la opción de Host e invitado. pero si nos permite elegir algunas cosas como el puerto de conexión ( en nuestro caso COM1) o algunos parámetros de la transmisión.

Primero nos pide el puerto de conexión:

Elegimos COM1

Después nos pedirá la configuración del puerto:

Nosotros hemos optado por dejar los valores por defecto para la primera toma de contacto.

3-Conectar los dos pc’s a través de sus puertos serie utilizando el cable cruzado RS-232 null modem

Realizamos este paso sin ningún tipo de dificultad, utilizando los conectores DB-9 y pasamos al siguiente punto.

4-Comprobar si hay comunicación entre ordenadores a traves de sus puertos serie; comprobar si la comunicación es unidireccional o bidireccional

Comprobamos que efectivamente existe la comunicación y que es bidireccional, ya que lo que yo escribo aparece en el otro ordenador y viceversa, también podemos activar la función ECO para ver también en nuestro ordenador lo que nosotros escribimos. A continuación tenemos la prueba de ello:

5-Cambiando la configuración de la conexión archivo/propiedades/configuración/configuración ASCII, comprobar si hay fallos en la comunicación o no, que pasa en la acentuación?, funciona las teclas de retroceso, borrado etc?. Se ve la escritura en la propia consola?

Hemos realizado esos cambios y no observamos ningun fallo en la comunicación, pero si obervamos algunas cosas que son bastante raras.

A continuación vemos lo que ocurre al introducir algunos caracteres y pulsar algunas teclas clave:

Ácento -> carácter extraño, parecido a la T pero invertida

Mayusculas-> lo permite

Espacio-> lo permite

Retroceso-> posición atrás como la flecha atrás pero sin borrar

Tecla FIN -> borra de la pantala de escritura y lo pasa a una que no se puede modificar que sale arriba en color beige.

También hemos probado a cambiar la velocidad de conexión y poner velocidades distintas en un Pc y en otro y vemos que no se puede comunicar, no funciona. Con la máxima velocidad en ambos equipos, nos da un error que es " no se puede abrir el puerto COM1":

También hemos experimentado la transferencia de archivos, que se realiza eligiendo Transferir/Enviar archivo:

Tenemos que elegir el archivo a enviar y el protocolo, que en nuestro caso hemos elegido el protocolo Kermit. La transferencia de archivos tiene una peculilaridad, y es que no es automatica, es decir, elegimos el archivo y el protocolo y el otro ordenador tiene que ir a Transferir/Recibir archivo para poder recibirlo ( tambien tiene que decidir donde lo guarda y el mismo protocolo). Es curioso porque para recibir un archivo tienes que saber que te lo quieren enviar. Una vez que se acepta la transferencia funciona perfectamente:

6- Comparar pros y contras de la conexión RS-232 con XP(practica anterior) con el software hyperterminal

Los pros de la práctica anterior es que la transferencia de archivos no requiere de que el otro usuario acepte la transferencia y sepa que el están enviando un archivo, simplemente lo busca y lo guarda en su Pc

Por otro lado, la contra principal es que no se puede conversar en tiempo real mientras que en hyperterminal si se puede.

Otra contra de la práctica anterior con respecto a esta es que es mas complejo acceder a los archivos del otro equipo, mientras que con hyperterminal es muy sencillo.

viernes, 22 de octubre de 2010

Práctica nº3

1. Escribir en el cuaderno las direcciones de E/S y las IRQ que utiliza el Pc usado.

Intervalo E/S: 03F8 - 03FF

IRQ: 04

----

Esta información no se requería pero me parece importante añadirla ( la proporcionaba la misma pantalla de las IRQ )

Protocolo utilizado: TCP/IP

velocidad de transmisión: 9000 bits/s

8 bits para datos, sin paridad y un bit de parada

No hay control del flujo

2.Configurar dos Pc, uno como host y uno como invitado siguiendo los pasos de configuracion con XP usando la opcion conectar directamente a otro equipo.

Para Host:

1. Vamos a Inicio/programas/accesorios/comunicaciones/asistente para conexión nueva

2. Siguiente/Configurar una conexión avanzada/conectar directamente a otro equipo/ Host/

3.Seleccionamos puerto de comunicaciones COM1 o COM2,(da igual el que seleccionemos siempre que en el invitado seleccionemos el mismo)

4. Creamos una cuenta de usuario con el nombre del otro ordenador y le adjudicamos una contraseña

5. Finalizar

Para invitado:

1. Vamos a Inicio/programas/accesorios/comunicaciones/asistente para conexión nueva

2. Siguiente/Configurar una conexión avanzada/conectar directamente a otro equipo/ Invitado

3. Escribimos el nombre del ordenador al que nos queremos conectar

4. Elegimos puerto de comunicaciones COM1 o COM2 ( tiene que ser el mismo que elegimos cuando configuramos el Host)

5. Finalizar

3.Conectar 2 Pc configurados a través de sus puertos serie con el cable analizado en la actividad 2

Hemos conectado los Pc's T204-2 ( invitado ) y T204-3 ( Host ) con el cable de la práctica 2 a sus respectivos puertos serie ( los conectores DB-9 macho ).

4. Comprobar si realmente hay comunicación entre ambas maquinas y se pueden transferir ficheros

Para ir al otro ordenador debemos poner en la direccion, \\ seguido del nombre del otro ordenador, por supuesto esto se hace despues de haber comprobado que los enlaces están activos en conexiones de red.

En el caso del primer ordenador, tendría que introducir \\T204-3 ( el invitado entra en el Host ) y en el segundo caso \\T204-2 ( el Host entra en el invitado ) y comprobamos como efectivamente podemos transferir los archivos sin problemas.

Antes de todo esto, probamos a conectar los Pc's con otro cable distinto y nos dió muchos fallos, algunos pudimos corregirlos pero seguía sin funcionar, probamos con otro cable distinto y seguía fallando asi que descartamos el cable, lo que hicimos fue probar con otros dos Pc's y la comunicación fue perfecta. Los dos primeros Pc's debían tener algún fallo al intentar conectarse a través del cable.

Intervalo E/S: 03F8 - 03FF

IRQ: 04

----

Esta información no se requería pero me parece importante añadirla ( la proporcionaba la misma pantalla de las IRQ )

Protocolo utilizado: TCP/IP

velocidad de transmisión: 9000 bits/s

8 bits para datos, sin paridad y un bit de parada

No hay control del flujo

2.Configurar dos Pc, uno como host y uno como invitado siguiendo los pasos de configuracion con XP usando la opcion conectar directamente a otro equipo.

Para Host:

1. Vamos a Inicio/programas/accesorios/comunicaciones/asistente para conexión nueva

2. Siguiente/Configurar una conexión avanzada/conectar directamente a otro equipo/ Host/

3.Seleccionamos puerto de comunicaciones COM1 o COM2,(da igual el que seleccionemos siempre que en el invitado seleccionemos el mismo)

4. Creamos una cuenta de usuario con el nombre del otro ordenador y le adjudicamos una contraseña

5. Finalizar

Para invitado:

1. Vamos a Inicio/programas/accesorios/comunicaciones/asistente para conexión nueva

2. Siguiente/Configurar una conexión avanzada/conectar directamente a otro equipo/ Invitado

3. Escribimos el nombre del ordenador al que nos queremos conectar

4. Elegimos puerto de comunicaciones COM1 o COM2 ( tiene que ser el mismo que elegimos cuando configuramos el Host)

5. Finalizar

3.Conectar 2 Pc configurados a través de sus puertos serie con el cable analizado en la actividad 2

Hemos conectado los Pc's T204-2 ( invitado ) y T204-3 ( Host ) con el cable de la práctica 2 a sus respectivos puertos serie ( los conectores DB-9 macho ).

4. Comprobar si realmente hay comunicación entre ambas maquinas y se pueden transferir ficheros

Para ir al otro ordenador debemos poner en la direccion, \\ seguido del nombre del otro ordenador, por supuesto esto se hace despues de haber comprobado que los enlaces están activos en conexiones de red.

En el caso del primer ordenador, tendría que introducir \\T204-3 ( el invitado entra en el Host ) y en el segundo caso \\T204-2 ( el Host entra en el invitado ) y comprobamos como efectivamente podemos transferir los archivos sin problemas.

Antes de todo esto, probamos a conectar los Pc's con otro cable distinto y nos dió muchos fallos, algunos pudimos corregirlos pero seguía sin funcionar, probamos con otro cable distinto y seguía fallando asi que descartamos el cable, lo que hicimos fue probar con otros dos Pc's y la comunicación fue perfecta. Los dos primeros Pc's debían tener algún fallo al intentar conectarse a través del cable.

Práctica nº2

1. Descrbir las caracteisticas mecánicas y electricas del cable de conexión serie que se usará para comunicar dos Pc's por su puerto serie:

Longitud: 1,8 m

Color: Marron claro

Aislamiento: Polietileno

Tipo conector: DB-9

Pineado: Es un conector con nueve pines dispuestos en una fila de 5 ( la superior) y una de 4 ( la inferior), también vemos que están dispuestos de forma que un pin no esta debajo de otro, si no que esta en medio para u mejor aprovechamiento del espacio

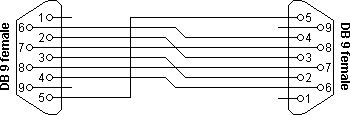

Dibujo del conector:

En este dibujo también vemos como se numeran los pines, para entender mejor el pineado anteriormente explicado.

Normas que cumple: cumple el estándar RS-232

2.Con ayuda de un polímetro, determinar el conexionado pin a pin entre sus extremos, dibuja el cableado analizado

2-> 3 3-> 2 4->6 5->5 6->4 7->8 8->7

3. Define la configuración ( serie, paralelo, etc) del cableado y si es cable directo o cable cruzado null-modem

Es un tipo de configuración serie, null modem with full handshaking

4.¿Servirá para conectar dos Pc's como se pretende? ¿Por qué?

Si, porque tenemos un cable serie cruzado, eso quiere decir que tiene conectador transmisor con receptor, receptor con transmisor y tierra con tierra, con esta configuración si se pueden conectar los dos Pc's

Longitud: 1,8 m

Color: Marron claro

Aislamiento: Polietileno

Tipo conector: DB-9

Pineado: Es un conector con nueve pines dispuestos en una fila de 5 ( la superior) y una de 4 ( la inferior), también vemos que están dispuestos de forma que un pin no esta debajo de otro, si no que esta en medio para u mejor aprovechamiento del espacio

Dibujo del conector:

En este dibujo también vemos como se numeran los pines, para entender mejor el pineado anteriormente explicado.

Normas que cumple: cumple el estándar RS-232

2.Con ayuda de un polímetro, determinar el conexionado pin a pin entre sus extremos, dibuja el cableado analizado

2-> 3 3-> 2 4->6 5->5 6->4 7->8 8->7

3. Define la configuración ( serie, paralelo, etc) del cableado y si es cable directo o cable cruzado null-modem

Es un tipo de configuración serie, null modem with full handshaking

4.¿Servirá para conectar dos Pc's como se pretende? ¿Por qué?

Si, porque tenemos un cable serie cruzado, eso quiere decir que tiene conectador transmisor con receptor, receptor con transmisor y tierra con tierra, con esta configuración si se pueden conectar los dos Pc's

lunes, 18 de octubre de 2010

Violencia doméstica y telemática.

Recientemente ha entrado en funcionamiento el Protocolo de actuación para la implantación del sistema de seguimiento por medios telemáticos del cumplimiento de las medidas de alejamiento en materia de violencia de género. Se trata de colocar al inculpado varón un transmisor ajustado de forma segura a la muñeca o al tobillo por medio de una correa. Dicho Protocolo ha sido elaborado por el Ministerio para la Igualdad de Bibiana Aído, y será conocido como "el Sistema".

A través de tecnología GPS el presunto maltratador estará localizado en todo momento, pudiendo adoptarse de inmediato las medidas adecuadas para la protección de la presunta víctima.

En esta noticia vemos como la telemátia tiene un campo de aplicación muy extenso

A través de tecnología GPS el presunto maltratador estará localizado en todo momento, pudiendo adoptarse de inmediato las medidas adecuadas para la protección de la presunta víctima.

En esta noticia vemos como la telemátia tiene un campo de aplicación muy extenso

sábado, 16 de octubre de 2010

conectores DB-9

Ahora vamos a ver el conector DB-9

En esta foto vemos un conector DB-9 macho

En esta foto, como en la segunda que hemos visto, vemos para que sirve cada pin, pero en este caso es del DB-9, vemos que en algunos pines pone que no se usan ( not used ) esto es por la misma razón que con los DB-25, para posibles evoluciones y usos de distintos estándares.

En esta foto vemos un conector DB-9 macho

En esta foto, como en la segunda que hemos visto, vemos para que sirve cada pin, pero en este caso es del DB-9, vemos que en algunos pines pone que no se usan ( not used ) esto es por la misma razón que con los DB-25, para posibles evoluciones y usos de distintos estándares.

viernes, 15 de octubre de 2010

Conectores DB-25

Este es un conector DB-25, ambos son macho.

(Ver el link)

distribución de pines DB-25

(Esta foto es demasiado grande para aparecer aqui directamente por eso está el link)

En esta imagen vemos a que corresponde cada pin en el conector DB-25 macho para el DTE y el hembra para el DCE, vemos que hay pines libres, esto es para posibles ampliaciones y posibles usos de otros estándares distintos

miércoles, 13 de octubre de 2010

Beneficios de usar red SONET.

La clave de SONET es que permite interfaces con fuentes asíncronas por lo que los equipos existentes pueden ser sustituidos o soportados por la red SONET. De esta forma las transiciones se pueden realizar gradualmente.

Aquí podemos ver las ventajas que presenta la SONET frente a otros sistemas:

Aquí podemos ver las ventajas que presenta la SONET frente a otros sistemas:

- La creciente flexibilidad de configuración y la disponibilidad de ancho de banda de SONET proporciona significativas ventajas frente a otros sistemas de telecomunicación más antiguos.

- Reducción de los equipos necesarios para la multiplexación y la extracción-inserción de tráfico en puntos intermedios de las grandes rutas.

- Aumento de la fiabilidad de la red, como consecuencia del menor número de equipos implicados en las conexiones.

- Proporciona bytes de cabecera que facilitan la administración de los bytes de información y el mantenimiento de los propios equipos.

- Definición de un formato síncrono de multiplexación para el transporte de señales digitales de la Jerarquía Digital Plesiócrona o PDH, en sus diversos niveles (como DS-1, DS-3) y una estructura síncrona que simplifica enormemente el interfaz de los conmutadores digitales, así como los conectores y los multiplexores.

- La existencia de una gran gama de estándares genéricos que permitan la interconexión de productos de diferentes fabricantes.

- La definición de una arquitectura flexible capaz de incorporar futuras aplicaciones, con una gran variedad de velocidades de transmisión.

- Interfaz centralizado, integrado y remoto para los equipos de transporte y multiplexación.

- Rápido aislamiento de fallos.

- Monitorizado de rendimiento extremo a extremo.

- Soporte de nuevos servicios de alta velocidad.

- Permite REDES VIRTUALES privadas.

- La posibilidad de crear estructuras de red distribuidas de forma muy económica gracias a los multiplexores ADD/DROP (ADM)

- Estructura en doble anillo para mayor inmunidad a los fallos.

lunes, 11 de octubre de 2010

MDT ( multiplex por division de tiempo)

La multiplexación por división de tiempo (MDT) o (TDM), del inglés Time Division Multiplexing, es el tipo de multiplexación más utilizado en la actualidad, especialmente en los sistemas de transmisión digitales. En ella, el ancho de banda total del medio de transmisión es asignado a cada canal durante una fracción del tiempo total (intervalo de tiempo).

El Acceso múltiple por división de tiempo (Time Division Multiple Access o TDMA, del inglés) es una técnica de multiplexación que distribuye las unidades de información en ranuras ("slots") alternas de tiempo, proveyendo acceso múltiple a un reducido número de frecuencias.

También se podría decir que es un proceso digital que se puede aplicar cuando la capacidad de la tasa de datos de la transmisión es mayor que la tasa de datos necesaria requerida por los dispositivos emisores y receptores. En este caso, múltiples transmisiones pueden ocupar un único enlace subdividiéndole y entrelazándose las porciones.

El Acceso múltiple por división de tiempo (Time Division Multiple Access o TDMA, del inglés) es una técnica de multiplexación que distribuye las unidades de información en ranuras ("slots") alternas de tiempo, proveyendo acceso múltiple a un reducido número de frecuencias.

También se podría decir que es un proceso digital que se puede aplicar cuando la capacidad de la tasa de datos de la transmisión es mayor que la tasa de datos necesaria requerida por los dispositivos emisores y receptores. En este caso, múltiples transmisiones pueden ocupar un único enlace subdividiéndole y entrelazándose las porciones.

domingo, 10 de octubre de 2010

Concepto de espectro.

Según la rae, espectro es:

espectro.

En nuestro ámbito, el que nos interesa es el de espectro de frecuencias, que en este caso significa:

El espectro de frecuencia de un fenómeno ondulatorio (sonoro, luminoso o electromagnético), superposición de ondas de varias frecuencias, es una medida de la distribución de amplitudes de cada frecuencia. También se llama espectro de frecuencia al gráfico de intensidad frente a frecuencia de una onda particular.

espectro.

1. m. fantasma (‖ imagen de una persona muerta).

2. m. Fís. Distribución de la intensidad de una radiación en función de una magnitud característica, como la longitud de onda, la energía, la frecuencia o la masa.

3. m. Fís. Representación gráfica de cualquiera de estas distribuciones.

4. m. Fís. espectro luminoso.

5. m. Med. Conjunto de las especies microbianas contra las que es activo un antibiótico. Fungicida de amplio espectro.

En nuestro ámbito, el que nos interesa es el de espectro de frecuencias, que en este caso significa:

El espectro de frecuencia de un fenómeno ondulatorio (sonoro, luminoso o electromagnético), superposición de ondas de varias frecuencias, es una medida de la distribución de amplitudes de cada frecuencia. También se llama espectro de frecuencia al gráfico de intensidad frente a frecuencia de una onda particular.

MDF ( Multiplex por division de frecuencia)

El Acceso múltiple por división de frecuencia (Frecuency Division Multiple Access o FDMA, del inglés) es una técnica de multiplexación usada en múltiples protocolos de comunicaciones, tanto digitales como analógicos, principalmente de radiofrecuencia, y entre ellos en los teléfonos móviles de redes GSM.

En FDMA, el acceso al medio se realiza dividiendo el espectro disponible en canales, que corresponden a distintos rangos de frecuencia, asignando estos canales a los distintos usuarios y comunicaciones a realizar, sin interferirse entre sí. Los usuarios pueden compartir el acceso a estos distintos canales por diferentes métodos.

En algunos sistemas, como GSM, el FDMA se complementa con un mecanismo de cambio de canal según las necesidades de la red lo precisen, conocido en inglés como frequency hopping o "saltos en frecuencia".

En FDMA, el acceso al medio se realiza dividiendo el espectro disponible en canales, que corresponden a distintos rangos de frecuencia, asignando estos canales a los distintos usuarios y comunicaciones a realizar, sin interferirse entre sí. Los usuarios pueden compartir el acceso a estos distintos canales por diferentes métodos.

En algunos sistemas, como GSM, el FDMA se complementa con un mecanismo de cambio de canal según las necesidades de la red lo precisen, conocido en inglés como frequency hopping o "saltos en frecuencia".

viernes, 8 de octubre de 2010

AWG

El AWG es una medida americana de la sección del cable, es inversamente proporcional, es decir cuanto más grande sea este número, mas fino será el cable.

Los valores normalizados son los que hay en esta tabla: Valores normalizados AWG

No hay una medida especial para la galga de un cable europea, solo hay una conversión del AWG americano a mm.

Los valores normalizados son los que hay en esta tabla: Valores normalizados AWG

No hay una medida especial para la galga de un cable europea, solo hay una conversión del AWG americano a mm.

miércoles, 6 de octubre de 2010

Redes de área personal

Se establece que las redes de área personal son una configuración básica llamada así mismo personal la cual esta integrada por los dispositivos que están situados en el entorno personal y local del usuario, ya sea en la casa, trabajo, coche, parque, centro comercial, etc. Esta configuración le permite al usuario establecer una comunicación con estos dispositivos a la hora que sea de manera rápida y eficaz.

Actualmente existen diversas tecnologías que permiten su desarrollo, entre ellas se encuentran la tecnología inalámbrica Bluetooth o las tecnologías de infrarrojos. Sin embargo para su completo desarrollo es necesario que estas redes garanticen una seguridad de alto nivel, que sean altamente adaptables a diversos entornos, y

que sean capaces de proporcionar una alta gama de servicios y aplicaciones.

domingo, 3 de octubre de 2010

Concepto de módem y protocolo.

La palabra módem viene de las palabras MOdulador y DEModulador, y consiste en un periférico de entrada y salida y sirve para conectar el PC con una red, entre otras cosas permite el acceso a internet. El módem puede ser interno o externo al PC.

Los datos transferidos desde una línea de teléfono llegan de forma analógica. El módem se encarga de "demodular" para convertir esos datos en digitales. Los módems también deben hacer el proceso inverso, "modular" los datos digitales hacia analógicos, para poder ser transferidos por la línea telefónica.

-------------------

Un protocolo son reglas que se imponen para que, por ejemplo, dos PC entiendan la información.

En la vida real usamos un protocolo lingüistico para hablar, sabemos que como regla, para saludar a alguien decimos "hola" y así con todas las demás palabras, son protocolos que usamos para que nos entendamos, por eso se dice que son "reglas", es como un "acuerdo" entre dos o más partes para facilitar la comunicación.

Lo mismo pasa en la informática, existen muchos protocolos, uno es el Protocolo Ethernet, el cual permite a nuestro PC comunicarse con las demás PC mediante una red Lan o Internet.

Hay muchisimos protocolos distintos, pero todos al fin y al cabo estan pensados para lo mismo, garantizar la comunicación entre PC's. A continuación dejo algunos ejemplos:

FTAM, X.400, X.500, AFP,DAP, TCP/IP, ATP, DDP, ITX, y un larguísimo etcétera.

Los datos transferidos desde una línea de teléfono llegan de forma analógica. El módem se encarga de "demodular" para convertir esos datos en digitales. Los módems también deben hacer el proceso inverso, "modular" los datos digitales hacia analógicos, para poder ser transferidos por la línea telefónica.

-------------------

Un protocolo son reglas que se imponen para que, por ejemplo, dos PC entiendan la información.

En la vida real usamos un protocolo lingüistico para hablar, sabemos que como regla, para saludar a alguien decimos "hola" y así con todas las demás palabras, son protocolos que usamos para que nos entendamos, por eso se dice que son "reglas", es como un "acuerdo" entre dos o más partes para facilitar la comunicación.

Lo mismo pasa en la informática, existen muchos protocolos, uno es el Protocolo Ethernet, el cual permite a nuestro PC comunicarse con las demás PC mediante una red Lan o Internet.

Hay muchisimos protocolos distintos, pero todos al fin y al cabo estan pensados para lo mismo, garantizar la comunicación entre PC's. A continuación dejo algunos ejemplos:

FTAM, X.400, X.500, AFP,DAP, TCP/IP, ATP, DDP, ITX, y un larguísimo etcétera.

sábado, 2 de octubre de 2010

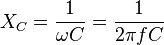

Reactancias y diferencia entre categoría y clase de un cable.

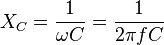

La reactancia capacitiva es la oposición al paso de corriente (alterna) que presenta un condensador, viene representada por la expresión:

Se mide en Ohms.

Se mide en Ohms.

La reactancia inductiva es la oposición al paso de corriente ( alterna) que presenta una bobina, viene representada por la siguiente fórmula:

También se mide en Ohms.

También se mide en Ohms.

Ambos tipos producen un adelanto o atraso entre la onda de corriente y la onda de tensión. Esto se traduce en una pérdida de potencia.

La categoría de un cable viene dada por sus características intrínsecas, es decir, viene dada por su construcción y fabricación. Sin embargo la clase es una relación categoría que se toma y la velocidad de trabajo a la que se le exigirá que trabaje.

Esto quiere decir que hay que coger el cable adecuado según lo que queramos hacer, no podemos coger un cable 7 para telefonía porque "sobraría " mucho cable ( en el sentido de que es demasiado bueno ) ni puedes coger un cable 3 para redes por lo contrario

Se mide en Ohms.

Se mide en Ohms.La reactancia inductiva es la oposición al paso de corriente ( alterna) que presenta una bobina, viene representada por la siguiente fórmula:

También se mide en Ohms.

También se mide en Ohms.Ambos tipos producen un adelanto o atraso entre la onda de corriente y la onda de tensión. Esto se traduce en una pérdida de potencia.

La categoría de un cable viene dada por sus características intrínsecas, es decir, viene dada por su construcción y fabricación. Sin embargo la clase es una relación categoría que se toma y la velocidad de trabajo a la que se le exigirá que trabaje.

Esto quiere decir que hay que coger el cable adecuado según lo que queramos hacer, no podemos coger un cable 7 para telefonía porque "sobraría " mucho cable ( en el sentido de que es demasiado bueno ) ni puedes coger un cable 3 para redes por lo contrario

miércoles, 29 de septiembre de 2010

Modulación PAM y modulación PCM

La modulación por amplitud de pulsos (Pulse Amplitude-Modulation) (PAM) es la más sencilla de las modulaciones digitales. Consiste en cambiar la amplitud de una señal, de frecuencia fija, en función del símbolo a transmitir. Esto puede conseguirse con un amplificador de ganancia variable o seleccionando la señal de un banco de osciladores.

en la fotografia, la señal en rojo es la original y las muestras azules es la señal PAM

En la fotografía una onda senoidal esta siendo muestreada y cuantificada en PCM. Se toman las muestras a intervalos de tiempo regulares (mostrados como segmentos sobre el eje X). De cada muestra existen una serie de posibles valores (marcas sobre el eje Y). A traves del proceso de muestreo la onda se transforma en codigo binario (representado por la altura de las barras grises), el cual puede ser facilmente manipulado y almacenado.

En la Figura 1 se muestra la disposición de los elementos que componen un sistema que utiliza la modulación por impulsos codificados. Por razones de simplificación, sólo se representan los elementos para la transmisión de tres canales.

en la fotografia, la señal en rojo es la original y las muestras azules es la señal PAM

En la fotografía una onda senoidal esta siendo muestreada y cuantificada en PCM. Se toman las muestras a intervalos de tiempo regulares (mostrados como segmentos sobre el eje X). De cada muestra existen una serie de posibles valores (marcas sobre el eje Y). A traves del proceso de muestreo la onda se transforma en codigo binario (representado por la altura de las barras grises), el cual puede ser facilmente manipulado y almacenado.

En la Figura 1 se muestra la disposición de los elementos que componen un sistema que utiliza la modulación por impulsos codificados. Por razones de simplificación, sólo se representan los elementos para la transmisión de tres canales.

martes, 28 de septiembre de 2010

Ley A y ley Mu

El algoritmo Ley Mu (μ-law o mu-law) es un sistema de cuantificación logarítmica de una señal de audio. Es utilizado principalmente para audio de voz humana dado que explota las características de ésta. El nombre de Ley Mu proviene de µ-law, que usa la letra griega µ. Su aplicación cubre el campo de comunicaciones telefónicas. Este sistema de codificación es usado en Estados Unidos y Japón. En Europa se utiliza un sistema muy parecido llamado ley A.

Características principales de la ley Mu:

La ley A (A-Law) es un sistema de cuantificación logarítmica de señales de audio, usado habitualmente con fines de compresión en aplicaciones de voz humana. Está estandarizada por la ITU-T en G.711 y es similar a la ley Mu.

Caracteristicas principales de la ley A:

La ley Mu se utiliza en Estados Unido y japón porque alli las tramas que se utilizan son de 1,55 Mb/s mientras que en Europa se utilizan tramas de 2 Mb/s, asique se utiliza la ley A.

Características principales de la ley Mu:

- Es un algoritmo estandarizado, definido en el estándar ITU-T G.711

- Tiene una complejidad baja

- Utilizado en aplicaciones de voz humana

- No introduce prácticamente retardo algorítmico (dada su baja complejidad)

- Es adecuado para sistemas de transmisión TDM

- No es adecuado para la transmisión por paquetes

- Factor de compresión aproximadamente de 2:1

- Es una compresión con pérdidas

La ley A (A-Law) es un sistema de cuantificación logarítmica de señales de audio, usado habitualmente con fines de compresión en aplicaciones de voz humana. Está estandarizada por la ITU-T en G.711 y es similar a la ley Mu.

Caracteristicas principales de la ley A:

- Es un algoritmo estandarizado, definido en el estándar ITU-T G.711

- Tiene una complejidad baja

- Utilizado en aplicaciones de voz humana

- No introduce prácticamente retardo algorítmico (dada su baja complejidad)

- Es adecuado para sistemas de transmisión TDM

- No es adecuado para la transmisión por paquetes

- Digitalmente, factor de compresión aproximadamente de 2:1

La ley Mu se utiliza en Estados Unido y japón porque alli las tramas que se utilizan son de 1,55 Mb/s mientras que en Europa se utilizan tramas de 2 Mb/s, asique se utiliza la ley A.

lunes, 27 de septiembre de 2010

Teorema de muestreo de Nyquist-Shannon.

Este teorema fue formulado en forma de conjetura por primera vez por Harry Nyquist en 1928 (Certain topics in telegraph transmission theory), y fue demostrado formalmente por Claude E. Shannon en 1949 Communication in the presence of noise)

El teorema dice que matemáticamente se puede reconstruir una señal periódica continua que esté en banda base a partir de sus muestras, que se tienen que tomar con el doble o más de la frecuencia máxima.

En otras palabras, si tenemos las muestras necesarias de una señal, podemos reconstruirla. Este proceso introduce un pequeño ruido, llamado ruido de muestreo

El teorema dice que matemáticamente se puede reconstruir una señal periódica continua que esté en banda base a partir de sus muestras, que se tienen que tomar con el doble o más de la frecuencia máxima.

En otras palabras, si tenemos las muestras necesarias de una señal, podemos reconstruirla. Este proceso introduce un pequeño ruido, llamado ruido de muestreo

sábado, 25 de septiembre de 2010

Thinnet y Thicknet

En realidad, buscnado un poco la historia de estos dos cables, nos damos cuenta de que no hace tanto tiempo que se utilizaban. Estos dos cables coaxiales unian perfectamente dos ordenadores usando los conectores BNC o incluso más ordenadores si utilizabamos una T. Era tan " simple " como conectar este cable a la tarjeta de red de nuestro ordenador, eso si, había que tener en cuenta la resistencia de terminación de 50 Ohmios ( también conocida como tapón).

El Thicknet se utilizaba para redes de tipo 10base5 y se podían poner tramos de cable de hasta 500 metros.

El Thinnet, sin embargo, era un cable mucho más fino y flexible, se utilizaban en redes de tipo 10base2 y los tramos de cable llegaban a los 200 metros.

Ambos proporcionaban velocidades de 10 Mbit/s ( de ahí el 10 en 10base5/2), ambos eran para redes tipo base pero el el primero permitía redes más largas debido a su sección.

El Thicknet se utilizaba para redes de tipo 10base5 y se podían poner tramos de cable de hasta 500 metros.

El Thinnet, sin embargo, era un cable mucho más fino y flexible, se utilizaban en redes de tipo 10base2 y los tramos de cable llegaban a los 200 metros.

Ambos proporcionaban velocidades de 10 Mbit/s ( de ahí el 10 en 10base5/2), ambos eran para redes tipo base pero el el primero permitía redes más largas debido a su sección.

jueves, 23 de septiembre de 2010

Órganos de calidad.

Estos órganos se encargan de "hacer" estándares para que los objetos que cumplan estos estándares tengan una calidad mínima y garantizada. Esto no quiere decir que sea el mejor objeto de su especie, pero si da unas garantías que no tienen otros objetos que no cumplen estos estándares.

Un ejemplo de este tipo de órgano es, ITU, IEEE, ISO, AENOR, CCITT, entre otras.

Estos estándares se "hacen" con el tiempo. Varias empresas se reúnen y hacen un estudio del objeto del que queremos hacer el estándar, estas empresas estudian los objetos similares que hacen una función común, después, deciden cual de los muchisimos objetos estudiados ofrece un mejor funcionamiento, menores inconvenientes, mayor duración, etc, y hacen de este objeto, el estándar para la funcion que realiza.

Por ejemplo, el conector RJ-45 se utiliza en redes y es el estándar porque hace mucho tiempo se decidió que era el que mejor resultados daba y menos inconvenientes tenia, por eso se impuso como estándar.

Un ejemplo de este tipo de órgano es, ITU, IEEE, ISO, AENOR, CCITT, entre otras.

Estos estándares se "hacen" con el tiempo. Varias empresas se reúnen y hacen un estudio del objeto del que queremos hacer el estándar, estas empresas estudian los objetos similares que hacen una función común, después, deciden cual de los muchisimos objetos estudiados ofrece un mejor funcionamiento, menores inconvenientes, mayor duración, etc, y hacen de este objeto, el estándar para la funcion que realiza.

Por ejemplo, el conector RJ-45 se utiliza en redes y es el estándar porque hace mucho tiempo se decidió que era el que mejor resultados daba y menos inconvenientes tenia, por eso se impuso como estándar.

martes, 21 de septiembre de 2010

Introducción a la telemática

Lo primero, antes que nada, sería saber que es la telemática exactamente. Según la Real Academia Española, la telemática es:

La aplicación de las técnicas de la telecomunicación y de la informática a la transmisión a larga distancia de información computerizada.

¿Que quiere decir esta definición?. Quiere decir que la telemática trata la forma en que haremos las comunicaciones ( transmisión ) de datos ( información computerizada).

Teniendo en cuenta eso, aparecen claramente los protocolos. A la hora de comunicarse, tenemos que " ponernos de acuerdo" para ello, eso quiere decir que no podemos enviar información todos a las vez y que tenemos que dar " turnos" para cada uno.

Con todo esto aparecen muchisimos términos relacionados, pero esto es sólo una pequeña introducción, asi que se trataran más adelante.

La aplicación de las técnicas de la telecomunicación y de la informática a la transmisión a larga distancia de información computerizada.

¿Que quiere decir esta definición?. Quiere decir que la telemática trata la forma en que haremos las comunicaciones ( transmisión ) de datos ( información computerizada).

Teniendo en cuenta eso, aparecen claramente los protocolos. A la hora de comunicarse, tenemos que " ponernos de acuerdo" para ello, eso quiere decir que no podemos enviar información todos a las vez y que tenemos que dar " turnos" para cada uno.

Con todo esto aparecen muchisimos términos relacionados, pero esto es sólo una pequeña introducción, asi que se trataran más adelante.

Suscribirse a:

Entradas (Atom)