lunes, 7 de marzo de 2011

Certificación e instrumentos de medición de parámetros de redes

La norma EN 50173 se establece que una vez instalado el sistema de cableado estructurado el instalador deberá entregar unos planos en el que estarán recogidos tanto la ubicación definitiva como la nomenclatura utilizada en las rosetas, cables, paneles, armarios y canalizaciones.

Este plano será la base para la realización de la certificación de cableado. La certificación se iniciará verificando los materiales instalados (cantidad, ubicación, rotulación, …), y a continuación se procederá a comprobar el 100% de las tomas, canales y enlaces empleando un equipo de certificación. Este procedimiento nos servirá para medir el rendimiento de nuestra red.

Este instrumento de certificación, en el caso de una red de cable de cobre, nos permitirá medir

parámetros tales como:

· El mapa de cableado (Wiremap).

· La longitud (Length)

· La atenuación (pérdidas de inserción).

· Parámetros relacionados con la diafonía (cross-talk): NEXT, FEXT, PS-NEXT, PS-FEXT

· Parámetros relacionados con la SNR: ACR, ELFEXT, PS-ACR, PS-ELFEXT

· Pérdidas de retorno (return loss).

· Retardo de propagación (propagation delay) y retardo diferencial (skew delay).

¿Dónde puede haber problemas, y qué parámetros son más probables que afecten al funcionamiento de la

red?

– NEXT y ELFEXT

– Return Loss (pérdida de retorno)

– Pérdida de inserción (atenuación), retardo y desviación raramente son un problema

Filtrado de paquetes

Cualquier router IP utiliza reglas de filtrado para reducir la carga de la red; por ejemplo, se descartan paquetes cuyo TTL ha llegado a cero, paquetes con un control de errores erróneos, o simplemente tramas de broadcast.

Además de estas aplicaciones, el filtrado de paquetes se puede utilizar para implementar diferentes políticas de seguridad en una red; el objetivo principal de todas ellas suele ser evitar el acceso no autorizado entre dos redes, pero manteniendo intactos los accesos autorizados.

Su funcionamiento es habitualmente muy simple: se analiza la cabecera de cada paquete, y en función de una serie de reglas establecidas de antemano la trama es bloqueada o se le permite seguir su camino; estas reglas suelen contemplar campos como el protocolo utilizado (TCP, UDP, ICMP...), las direcciones fuente y destino, y el puerto destino, lo cual ya nos dice que el firewall ha de ser capaz de trabajar en los niveles de red (para discriminar en función de las direcciones origen y destino) y de transporte (para hacerlo en función de los puertos usados).

Además de la información de cabecera de las tramas, algunas implementaciones de filtrado permiten especificar reglas basadas en la interfaz del router por donde se ha de reenviar el paquete, y también en la interfaz por donde ha llegado hasta nosotros

Diferencias entre redes LAN, MAN y WAN.

Redes de Área Local (LAN)

Son redes de propiedad privada, de hasta unos cuantos kilómetros de extensión. Por ejemplo una oficina o un centro educativo.

Se usan para conectar computadoras personales o estaciones de trabajo, con objeto de compartir recursos e intercambiar información.

Están restringidas en tamaño, lo cual significa que el tiempo de transmisión, en el peor de los casos, se conoce, lo que permite cierto tipo de diseños (deterministas) que de otro modo podrían resultar ineficientes. Además, simplifica la administración de la red.

Suelen emplear tecnología de difusión mediante un cable sencillo al que están conectadas todas las máquinas.

Operan a velocidades entre 10 y 100 Mbps. Tienen bajo retardo y experimentan pocos errores.

Redes de Área Metropolitana (MAN)

Son una versión mayor de la LAN y utilizan una tecnología muy similar. Actualmente esta clasificación ha caído en desuso, normalmente sólo distinguiremos entre redes LAN y WAN.

Redes de Área Amplia (WAN)

Son redes que se extienden sobre un área geográfica extensa. Contiene una colección de máquinas dedicadas a ejecutar los programas de usuarios (hosts). Estos están conectados por la red que lleva los mensajes de un host a otro. Estas LAN de host acceden a la subred de la WAN por un router. Suelen ser por tanto redes punto a punto.

La subred tiene varios elementos:

- Líneas de comunicación: Mueven bits de una máquina a otra.

- Elementos de conmutación: Máquinas especializadas que conectan dos o más líneas de transmisión. Se suelen llamar encaminadores o routers.

Cada host está después conectado a una LAN en la cual está el encaminador que se encarga de enviar la información por la subred.

Una WAN contiene numerosos cables conectados a un par de encaminadores. Si dos encaminadores que no comparten cable desean comunicarse, han de hacerlo a través de encaminadores intermedios. El paquete se recibe completo en cada uno de los intermedios y se almacena allí hasta que la línea de salida requerida esté libre.

Se pueden establecer WAN en sistemas de satélite o de radio en tierra en los que cada encaminador tiene una antena con la cual poder enviar y recibir la información. Por su naturaleza, las redes de satélite serán de difusión.

Son redes de propiedad privada, de hasta unos cuantos kilómetros de extensión. Por ejemplo una oficina o un centro educativo.

Se usan para conectar computadoras personales o estaciones de trabajo, con objeto de compartir recursos e intercambiar información.

Están restringidas en tamaño, lo cual significa que el tiempo de transmisión, en el peor de los casos, se conoce, lo que permite cierto tipo de diseños (deterministas) que de otro modo podrían resultar ineficientes. Además, simplifica la administración de la red.

Suelen emplear tecnología de difusión mediante un cable sencillo al que están conectadas todas las máquinas.

Operan a velocidades entre 10 y 100 Mbps. Tienen bajo retardo y experimentan pocos errores.

Redes de Área Metropolitana (MAN)

Son una versión mayor de la LAN y utilizan una tecnología muy similar. Actualmente esta clasificación ha caído en desuso, normalmente sólo distinguiremos entre redes LAN y WAN.

Redes de Área Amplia (WAN)

Son redes que se extienden sobre un área geográfica extensa. Contiene una colección de máquinas dedicadas a ejecutar los programas de usuarios (hosts). Estos están conectados por la red que lleva los mensajes de un host a otro. Estas LAN de host acceden a la subred de la WAN por un router. Suelen ser por tanto redes punto a punto.

La subred tiene varios elementos:

- Líneas de comunicación: Mueven bits de una máquina a otra.

- Elementos de conmutación: Máquinas especializadas que conectan dos o más líneas de transmisión. Se suelen llamar encaminadores o routers.

Cada host está después conectado a una LAN en la cual está el encaminador que se encarga de enviar la información por la subred.

Una WAN contiene numerosos cables conectados a un par de encaminadores. Si dos encaminadores que no comparten cable desean comunicarse, han de hacerlo a través de encaminadores intermedios. El paquete se recibe completo en cada uno de los intermedios y se almacena allí hasta que la línea de salida requerida esté libre.

Se pueden establecer WAN en sistemas de satélite o de radio en tierra en los que cada encaminador tiene una antena con la cual poder enviar y recibir la información. Por su naturaleza, las redes de satélite serán de difusión.

domingo, 6 de marzo de 2011

Tipos de Firewalls

Conceptualmente, se pueden distinguir dos tipos diferentes de firewalls :

· Nivel de red.

· Nivel de aplicación.

· Nivel de aplicación.

Cada uno de estos tipos tienen sus características propias, por lo que a priori no se puede decir que un tipo sea mejor ni peor que el otro.

Los firewalls del nivel de red toman decisiones según la dirección de procedencia, dirección de destino y puerto de cada uno de los paquetes IP. Un simple router es un ejemplo de firewall de nivel de red, con la deficiencia de que no pueden tomar decisiones sofisticadas. Los actuales corta fuegos de nivel de red permiten mayor complejidad a la hora de decidir ; manitienen información interna acerca del estado de las conexiones que pasas por él, los contenidos de algunos datos, ...Estos sistemas, como es lógico han de tener una dirección IP válida. Los firewalls tienden a ser muy rápidos, y sobre todo, transparentes al usuario.

Los firewalls de nivel de aplicación, generalmente son host con servidores proxy, que no permiten el tráfico directamente entre dos redes, sino que realizan un seguimiento detallado del tráfico que pasa por él. Los firewalls de nivel de aplicación pueden ser udados como traductores de direccións de red ; según pasa el tráfico de un lado a otro, enmascara la dirección de origen, lo que dificulta observar la topología de la red el exterior. Estos sitemas proporcionan informes de auditoría más detallados que los firewalls de nivel de red ; se usan cuando la política de control de acceso es más conservadora.

Comparativa TDM, X.25, Frame Relay y ATM

| | TDM | X.25 | Frame Relay | ATM |

| Facilidades | Muy pocas | Muchas | Pocas | Pocas |

| Velocidad | Alta | Media | Alta | Muy alta |

| Retardo | Muy bajo | Alto | Bajo | Muy bajo |

| Throughput | Alto | Bajo | Alto | Muy alto |

| Coste CPE | Bajo | Bajo | Bajo | Alto |

| Overhead | No | Si | Si | Si |

| Puerto comp. | No | Si | Si | Si |

| Tipo Tráfico | Cualquiera | Datos | Datos/voz | Multimedia |

sábado, 5 de marzo de 2011

Redes ATM

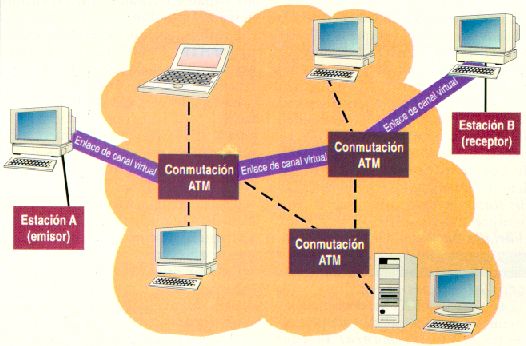

Las redes ATM están formadas por tres elementos diferentes: usuarios (dispositivos de extremo), conmutadores e interfaces.

En las redes ATM, hay dos tipos de interfaces que describen cómo se comunican estos elementos: interfaces de usuario a red (UNI, User-to-Network Interfaces) e interfaces de red a red (NNI, Network-to-Network Interfaces).Las especificaciones UNI y NNI proporcionan un método de señalización estándar para que se comuniquen las estaciones finales y los conmutadores ATM.

viernes, 4 de marzo de 2011

Protocolo X.25.

Características del Protocolo X.25

X.25 trabaja sobre servicios basados en circuitos virtuales (CV) o canales lógicos en el cual el usuario (DTE) piensa que es un circuito dedicado a un sólo ordenador; pero la verdad es que lo comparte con muchos usuarios o clientes (DTE) mediante técnicas de multiplexado estadístico entrelazando paquetes de distintos usuarios de un mismo canal lógico (LCN). Pueden asignarse hasta 4095 canales lógicos y sesiones de usuarios a un mismo canal físico.

Es aconsejable utilizar de la norma X.25 porque:

Adoptando un estándar común para distintos fabricantes nos permite conectar fácilmente equipos de marcas distintas.

Después de haber experimentado varias revisiones hoy puede considerarse madura.

Empleando una norma tan extendida como X.25 reduciría considerablemente los costos de la red, puesto que su gran difusión favorecería la salida al mercado de equipos y programas orientados a un basto sector de usuarios.

Es más sencillo solicitar a un fabricante una red adaptada a la norma X.25 que entregarle un extenso conjunto de especificaciones.

Las funciones que proporciona X.25 para que las redes de paquetes y estaciones de usuario se pueden interconectar son:

CAPAS DE FUNCIONALIDAD

X.25 está formado por tres capas de funcionalidad, estas tres capas corresponden a las tres capas inferiores del modelo OSI.

Nivel Físico: La interfaz de nivel físico regula el diálogo entre el DCE y el DTE.

Este nivel especifica los estándares con la transmisión y recepción de datos mecánica y eléctricamente.

Existen dos posibilidades para la interfaz a nivel físico:

Nivel Red / Nivel Paquetes: Con la capa de paquetes de X.25, los datos se transmiten en paquetes a través de circuitos virtuales externos.

Este nivel también realiza detección y corrección de errores, competiciones de retransmisión de los frames y paquetes dañados.

X.25 es un protocolo utilizado únicamente entre el DTE y la Red. Para intercambio de paquetes de datos entre nodos de diferentes redes nacionales o internacionales se ha definido el protocolo X.75.

ORGANIZACIÓN DE LA INFORMACIÓN

El formato de los paquetes que maneja X.25 tiene como mínimo 3 bytes que son su cabecera.

X.25 trabaja sobre servicios basados en circuitos virtuales (CV) o canales lógicos en el cual el usuario (DTE) piensa que es un circuito dedicado a un sólo ordenador; pero la verdad es que lo comparte con muchos usuarios o clientes (DTE) mediante técnicas de multiplexado estadístico entrelazando paquetes de distintos usuarios de un mismo canal lógico (LCN). Pueden asignarse hasta 4095 canales lógicos y sesiones de usuarios a un mismo canal físico.

Es aconsejable utilizar de la norma X.25 porque:

Es más sencillo solicitar a un fabricante una red adaptada a la norma X.25 que entregarle un extenso conjunto de especificaciones.

Las funciones que proporciona X.25 para que las redes de paquetes y estaciones de usuario se pueden interconectar son:

- El control de Flujo : Para evitar la congestión de la red.

- Recuperación de Errores.

- Identificación de paquetes procedentes de ordenadores y terminales concretos.

- Asentimiento de paquetes.

- Rechazo de paquetes.

CAPAS DE FUNCIONALIDAD

X.25 está formado por tres capas de funcionalidad, estas tres capas corresponden a las tres capas inferiores del modelo OSI.

Nivel Físico: La interfaz de nivel físico regula el diálogo entre el DCE y el DTE.

Este nivel especifica los estándares con la transmisión y recepción de datos mecánica y eléctricamente.

Existen dos posibilidades para la interfaz a nivel físico:

- X.21: Se utiliza para el acceso a redes de conmutación digital. (Similares a las de telefonía digital.) . X.25 utiliza el interfaz X.21 que une ETD y el ETCD como un “conducto de paquetes”, en el cual los paquetes fluyen por las líneas (pines) de transmisión y recepción,

- X.21bis: Se emplea para el acceso a través de un enlace punto a punto. (Similar a RS-232 en modo síncrono.)

Nivel Red / Nivel Paquetes: Con la capa de paquetes de X.25, los datos se transmiten en paquetes a través de circuitos virtuales externos.

Este nivel también realiza detección y corrección de errores, competiciones de retransmisión de los frames y paquetes dañados.

X.25 es un protocolo utilizado únicamente entre el DTE y la Red. Para intercambio de paquetes de datos entre nodos de diferentes redes nacionales o internacionales se ha definido el protocolo X.75.

ORGANIZACIÓN DE LA INFORMACIÓN

El formato de los paquetes que maneja X.25 tiene como mínimo 3 bytes que son su cabecera.

Protocolos PPP.

Funcionamiento general

Para dar un panorama inicial del funcionamiento de este protocolo en el caso comentado, en que un usuario de una PC quiera conectarse temporalmente a Internet, describiremos brevemente los pasos a seguir:

En primera instancia, la PC llama al router del ISP (Internet Service Provider, proveedor del servicio de Internet), a través de un módem conectado a la línea telefónica.

Una vez que el módem del router ha contestado el teléfono y se ha establecido una conexión física, la PC manda al router una serie de paquetes LCP en elcampo de datos de uno o más marcos PPP (esto será explicado con mayor detalle más adelante). Estos paquetes y sus respuestas seleccionan los parámetros PPP por usar.

Una vez que se han acordado estos parámetros se envían una serie de paquetes NCP para configurar la capa de red.

Típicamente, la PC quiere ejecutar una pila de protocolos TCP/IP, por lo que necesita una dirección IP. Nohay suficientes direcciones IP para todos, por lo que normalmente cada ISP tiene un bloque de ellas y asigna dinámicamente una a cada PC que se acaba de conectar para que la use durante su sesión. Se utiliza el NCP para asignar la dirección de IP.

En este momento la PC ya es un host de Internet y puede enviar y recibir paquetes IP. Cuando el usuario ha terminado se usa NCP para destruir la conexión de la capa de red y liberar la dirección IP.

Luego se usa LCP para cancelar la conexión de la capa de enlace de datos.

Finalmente la computadora indica al módem que cuelgue elteléfono , liberando la conexión de la capa física.

PPP puede utilizarse no solo a través de líneas telefónicas de discado, sino que también pueden emplearse a través de SONET o de líneas HDLC orientadas a bits.

Configuración básica

Los enlaces PPP son fáciles de configurar. El estándar por defecto maneja todas las configuraciones simples. Se pueden especificar mejoras en la configuración por defecto, las cuales son automáticamente comunicadas al "par" sin la intervención del operador. Finalmente, el operador puede configurar explícitamente las opciones para el enlace, lo cual lo habilita para operar en ambientes donde de otra manera sería imposible.

Esta auto-configuración es implementada a través de un mecanismo de negociación de opciones extensible en el cual cada extremo del enlace describe al otro sus capacidades y requerimientos.

Entramado

La encapsulación PPP provee multiplexamiento de diferentes protocolos de la capa de red sobre el mismo enlace. Ha sido diseñada cuidadosamente para mantener compatibilidad con el hardware mayormente usado.

Sólo son necesarios 8 bytes adicionales para formar la encapsulación cuando se usa dentro del entramado por defecto. En ambientes con escaso ancho de banda, la encapsulación y el entramado pueden requerir menos bytes.

El formato de la trama completa es:

Para dar un panorama inicial del funcionamiento de este protocolo en el caso comentado, en que un usuario de una PC quiera conectarse temporalmente a Internet, describiremos brevemente los pasos a seguir:

En primera instancia, la PC llama al router del ISP (Internet Service Provider, proveedor del servicio de Internet), a través de un módem conectado a la línea telefónica.

Una vez que el módem del router ha contestado el teléfono y se ha establecido una conexión física, la PC manda al router una serie de paquetes LCP en el

Una vez que se han acordado estos parámetros se envían una serie de paquetes NCP para configurar la capa de red.

Típicamente, la PC quiere ejecutar una pila de protocolos TCP/IP, por lo que necesita una dirección IP. No

En este momento la PC ya es un host de Internet y puede enviar y recibir paquetes IP. Cuando el usuario ha terminado se usa NCP para destruir la conexión de la capa de red y liberar la dirección IP.

Luego se usa LCP para cancelar la conexión de la capa de enlace de datos.

Finalmente la computadora indica al módem que cuelgue el

PPP puede utilizarse no solo a través de líneas telefónicas de discado, sino que también pueden emplearse a través de SONET o de líneas HDLC orientadas a bits.

Configuración básica

Los enlaces PPP son fáciles de configurar. El estándar por defecto maneja todas las configuraciones simples. Se pueden especificar mejoras en la configuración por defecto, las cuales son automáticamente comunicadas al "par" sin la intervención del operador. Finalmente, el operador puede configurar explícitamente las opciones para el enlace, lo cual lo habilita para operar en ambientes donde de otra manera sería imposible.

Esta auto-configuración es implementada a través de un mecanismo de negociación de opciones extensible en el cual cada extremo del enlace describe al otro sus capacidades y requerimientos.

Entramado

La encapsulación PPP provee multiplexamiento de diferentes protocolos de la capa de red sobre el mismo enlace. Ha sido diseñada cuidadosamente para mantener compatibilidad con el hardware mayormente usado.

Sólo son necesarios 8 bytes adicionales para formar la encapsulación cuando se usa dentro del entramado por defecto. En ambientes con escaso ancho de banda, la encapsulación y el entramado pueden requerir menos bytes.

El formato de la trama completa es:

| Indicador (1 byte) | Dirección (1 byte) | Control (1 byte) | Protocolo (1 o 2 bytes) | Información (variable) | Suma (2 o 4 bytes) | Indicador (1 byte) |

jueves, 3 de marzo de 2011

Algunas de las novedades de Fluke Networks para 2011

A continuación dejo tres links de algunos de los nuevos prodctos de esta gran marca. Fluke, en los cuales tenemos información técnica de dos formas distintas, en la típica hoja técnica de datos y en la novedosa presentación en flash (llamado multimedia en la web), también podemos ver accesorios para el producto así como productos relacionados que pueden interesarnos:

FLUKE NETWORKS - MICROSCANNER 2 KIT - KIT MICROSCANNER 2, MS2-KIT

FLUKE NETWORKS - MICROSCANNER 2 - MICROSCANNER 2, MS2-100

------

Práctica nº12

Partiendo de que todo lo propuesto y explicado en la práctica nº 11 y de que todo funciona bien, lo que tenemos que hacer en esta práctica es coenctar nuestra red LAN con otras dos redes LAN que ya están instaladas, correspondiendo a este esquema:

( La IP del router MESA 2 que pone 192.168.100.1, está mal en el gráfico, es 192.168.100.2)

La red que se hizo en la práctica nº11 es la red que esta coenctada al router MESA 3, otros grupos hicieron la LAN de la MESA1 y la de la MESA 2 que podemos ver en el gráfico de arriba, pero que no vamos a explicar como se hicieron en esta práctica.

La configuración que nosotros, desde el router MESA3 debemos realizar es simple y se hace en poco tiempo, conectamos otra vez el cable de consola tal y como vimos en la práctica nº 11 e introduciremos los comandos.

Ahora tenemos dos opciones, una es realizar el enrutamiento estático y otra opción es el enrutamiento dinámico, a continuación veremos cada uno de ellos.

Para el enrutamiento estático, tenemos que indicarle al router las redes que no conoce, por donde tiene que encaminar los paquetes y no indicarle las que tiene conectadas directamente.

Comandos para el enrutamiento estático:

MESA3>enable

Password:

MESA3#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

MESA3(config)#ip route 192.168.52.0 255.255.255.0 192.168.100.2

MESA3(config)#ip route 192.168.15.0 255.255.255.0 192.168.90.1

MESA3(config)#ip route 192.168.80.0 255.255.255.0 192.168.100.2

MESA3(config)#ip route 192.168.80.0 255.255.255.0 192.168.90.1

MESA3(config)#router rip

MESA3(config-router)#ver 2

MESA3(config-router)#exit

MESA3(config)#exit

Destination filename [startup-config]? Aqui tenemos que presionar ENTER

Building configuration...

[OK]

MESA3#

Para el enrutamiento dinámico tenemos que indicarle al router justamente lo contrario, las redes que conoce y no indicarle las que no conoce, para ello introduciremos los siguientes comandos:

MESA3>enable

Password:

MESA3#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

MESA3(config)#router rip

MESA3(config-router)#network 192.168.44.0

MESA3(config-router)#network 10.1.0.0

MESA3(config-router)#network 192.168.100.0

MESA3(config-router)#network 192.168.90.0

MESA3(config-router)#ver 2

MESA3(config-router)#exit

MESA3(config)#exit

MESA3#copy running-config startup-config

Destination filename [startup-config]? Aqui tenemos que presionar ENTER

Building configuration...

[OK]

MESA3#

Hay que destacar que hay que elegir entre uno de los dos métodos de enrutamiento, el estático o el dinámico, porque los dos a la vez no pueden coexistir, el estático nos interesa más para cuando controlamos toda la red y sabemos perfectamente lo que hay conectado y lo que se puede conectar, pero si no lo sabemos y solo controlamos una parte de la red conviene mejor el enrutamiento dinámico.

( La IP del router MESA 2 que pone 192.168.100.1, está mal en el gráfico, es 192.168.100.2)

La red que se hizo en la práctica nº11 es la red que esta coenctada al router MESA 3, otros grupos hicieron la LAN de la MESA1 y la de la MESA 2 que podemos ver en el gráfico de arriba, pero que no vamos a explicar como se hicieron en esta práctica.

La configuración que nosotros, desde el router MESA3 debemos realizar es simple y se hace en poco tiempo, conectamos otra vez el cable de consola tal y como vimos en la práctica nº 11 e introduciremos los comandos.

Ahora tenemos dos opciones, una es realizar el enrutamiento estático y otra opción es el enrutamiento dinámico, a continuación veremos cada uno de ellos.

Para el enrutamiento estático, tenemos que indicarle al router las redes que no conoce, por donde tiene que encaminar los paquetes y no indicarle las que tiene conectadas directamente.

Comandos para el enrutamiento estático:

MESA3>enable

Password:

MESA3#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

MESA3(config)#ip route 192.168.52.0 255.255.255.0 192.168.100.2

MESA3(config)#ip route 192.168.15.0 255.255.255.0 192.168.90.1

MESA3(config)#ip route 192.168.80.0 255.255.255.0 192.168.100.2

MESA3(config)#ip route 192.168.80.0 255.255.255.0 192.168.90.1

MESA3(config)#router rip

MESA3(config-router)#ver 2

MESA3(config-router)#exit

MESA3(config)#exit

Destination filename [startup-config]? Aqui tenemos que presionar ENTER

Building configuration...

[OK]

MESA3#

Para el enrutamiento dinámico tenemos que indicarle al router justamente lo contrario, las redes que conoce y no indicarle las que no conoce, para ello introduciremos los siguientes comandos:

MESA3>enable

Password:

MESA3#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

MESA3(config)#router rip

MESA3(config-router)#network 192.168.44.0

MESA3(config-router)#network 10.1.0.0

MESA3(config-router)#network 192.168.100.0

MESA3(config-router)#network 192.168.90.0

MESA3(config-router)#ver 2

MESA3(config-router)#exit

MESA3(config)#exit

MESA3#copy running-config startup-config

Destination filename [startup-config]? Aqui tenemos que presionar ENTER

Building configuration...

[OK]

MESA3#

Hay que destacar que hay que elegir entre uno de los dos métodos de enrutamiento, el estático o el dinámico, porque los dos a la vez no pueden coexistir, el estático nos interesa más para cuando controlamos toda la red y sabemos perfectamente lo que hay conectado y lo que se puede conectar, pero si no lo sabemos y solo controlamos una parte de la red conviene mejor el enrutamiento dinámico.

Práctica nº11

Esta práctica consiste en el montaje y programación de una red LAN, que en nuestro caso contiene un router con un switch y un hub, el switch tiene dos host y el hub tiene otros dos.

Primero pondremos el switch y conectaremos los ordenadores, para ello:

Le damos corriente al Switch y sin conectar nada más , esperamos a que el LED SYST se queda parpadeando rápidamente, este proceso tarda varios minutos, entonces pulsamos el boton mode durante 7 segundos hasta que los LED's se enciendan, acabamos de reiniciar la configuración del router, ahora esperamos a que vuelva a ponerse el LED SYST parpadeando y pulsamos el botón mode 3 segundos , soltamos el botón y déjamos unos minutos que el Switch termine el setup.

Después conectamos un ordenador a uno de los puertos del Switch, automáticamente el LED de ese puerto debe ponerse en naranja, pasados 30 segundos debería cambiar a verde. Ahora está operativo el switch y ese ordenador, conectaremos otro ordenador.

Ahora ponemos en cada ordenador la ip adecuada, en este caso los ordenadores que están coenctados al switch tienen las IP's:

PC1: 192.168.44.1 - PC2: 192.168.44.2

Una vez completados estos pasos, debemos instalar el hub, para ello le damos corriente y esperamos un minuto aproximadamente, y después conectamos dos ordenadores que tendrán las siguientes IP's:

PC1: 10.1.0.1 - PC2: 10.1.0.2

Una ves hemos acabado esto, nos queda sólo realizar la instalación del router, para ello lo conectamos a corriente, esperamos unos minutos y le conectamos un cable de consola al puerto del router denominado CONS y el otro extremo al puerto RS-232 de un ordenador. Iniciamos una sesión Telnet, usando por ejemplo hyperterminal, configurandolo para COM 1 y la siguiente configuración del puerto:

Una vez hemos puesto estos parámetros le damos a aceptar y en la pantalla que nos sale, esperamos medio minuto aproximadamente y le damos a aceptar, nos debería entrar en la programación del router e introduciremos los siguientes comandos, uno por linea:

Router>enable

Router#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#enable password ciscosystems

Router(config)#enable secret cisco

Router(config)#hostname MESA3

MESA3(config)#banner motd "Esta usted accediendo al router MESA3"

MESA3(config)#interface fastethernet 0/0

MESA3(config-if)#ip address 192.168.44.254 255.255.255.0

MESA3(config-if)#exit

MESA3(config)#interface fastethernet 0/1

MESA3(config-if)#ip address 10.1.0.254 255.0.0.0

MESA3(config-if)#exit

MESA3(config)#exit

MESA3#Destination filename [startup-config]? Aqui tenemos que presionar ENTER

Building configuration...

[OK]

MESA3#

Con estos comandos hemos puesto:

contraseña visible: ciscosystems

contraseña secreta: cisco

nombre del router: MESA 3

mensaje de bienvenida: Esta usted accediendo al router MESA3

ip del puerto fastethernet 0/0: 192.168.44.254

ip del puerto fastethernet 0/1: 10.1.0.254

Ahora conectaremos un cable de subida del switch al puerto fastethernet 0/0 del router y otro cable de subida del hub al puerto fastethernet0/1 del router

Ahora ponemos como puerta de enlace 192.168.44.254 a los ordenadores conectados al switch y 10.1.0.254 a los ordenadores conectados al hub, ahora ya está todo listo para hacer ping a un ordenador conectado al mismo switch o hub, ping a la puerta de enlace, ping a la otra puerta de enlace y ping a un ordenador conectado al otro switch/hub.

Primero pondremos el switch y conectaremos los ordenadores, para ello:

Le damos corriente al Switch y sin conectar nada más , esperamos a que el LED SYST se queda parpadeando rápidamente, este proceso tarda varios minutos, entonces pulsamos el boton mode durante 7 segundos hasta que los LED's se enciendan, acabamos de reiniciar la configuración del router, ahora esperamos a que vuelva a ponerse el LED SYST parpadeando y pulsamos el botón mode 3 segundos , soltamos el botón y déjamos unos minutos que el Switch termine el setup.

Después conectamos un ordenador a uno de los puertos del Switch, automáticamente el LED de ese puerto debe ponerse en naranja, pasados 30 segundos debería cambiar a verde. Ahora está operativo el switch y ese ordenador, conectaremos otro ordenador.

Ahora ponemos en cada ordenador la ip adecuada, en este caso los ordenadores que están coenctados al switch tienen las IP's:

PC1: 192.168.44.1 - PC2: 192.168.44.2

Una vez completados estos pasos, debemos instalar el hub, para ello le damos corriente y esperamos un minuto aproximadamente, y después conectamos dos ordenadores que tendrán las siguientes IP's:

PC1: 10.1.0.1 - PC2: 10.1.0.2

Una ves hemos acabado esto, nos queda sólo realizar la instalación del router, para ello lo conectamos a corriente, esperamos unos minutos y le conectamos un cable de consola al puerto del router denominado CONS y el otro extremo al puerto RS-232 de un ordenador. Iniciamos una sesión Telnet, usando por ejemplo hyperterminal, configurandolo para COM 1 y la siguiente configuración del puerto:

Una vez hemos puesto estos parámetros le damos a aceptar y en la pantalla que nos sale, esperamos medio minuto aproximadamente y le damos a aceptar, nos debería entrar en la programación del router e introduciremos los siguientes comandos, uno por linea:

Router>enable

Router#config

Configuring from terminal, memory, or network [terminal]? terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#enable password ciscosystems

Router(config)#enable secret cisco

Router(config)#hostname MESA3

MESA3(config)#banner motd "Esta usted accediendo al router MESA3"

MESA3(config)#interface fastethernet 0/0

MESA3(config-if)#ip address 192.168.44.254 255.255.255.0

MESA3(config-if)#exit

MESA3(config)#interface fastethernet 0/1

MESA3(config-if)#ip address 10.1.0.254 255.0.0.0

MESA3(config-if)#exit

MESA3(config)#exit

MESA3#Destination filename [startup-config]? Aqui tenemos que presionar ENTER

Building configuration...

[OK]

MESA3#

Con estos comandos hemos puesto:

contraseña visible: ciscosystems

contraseña secreta: cisco

nombre del router: MESA 3

mensaje de bienvenida: Esta usted accediendo al router MESA3

ip del puerto fastethernet 0/0: 192.168.44.254

ip del puerto fastethernet 0/1: 10.1.0.254

Ahora conectaremos un cable de subida del switch al puerto fastethernet 0/0 del router y otro cable de subida del hub al puerto fastethernet0/1 del router

Ahora ponemos como puerta de enlace 192.168.44.254 a los ordenadores conectados al switch y 10.1.0.254 a los ordenadores conectados al hub, ahora ya está todo listo para hacer ping a un ordenador conectado al mismo switch o hub, ping a la puerta de enlace, ping a la otra puerta de enlace y ping a un ordenador conectado al otro switch/hub.

Suscribirse a:

Comentarios (Atom)